微软跨站脚本攻击GrimResource曝光可执行任意代码

2024-06-25 来源:网络

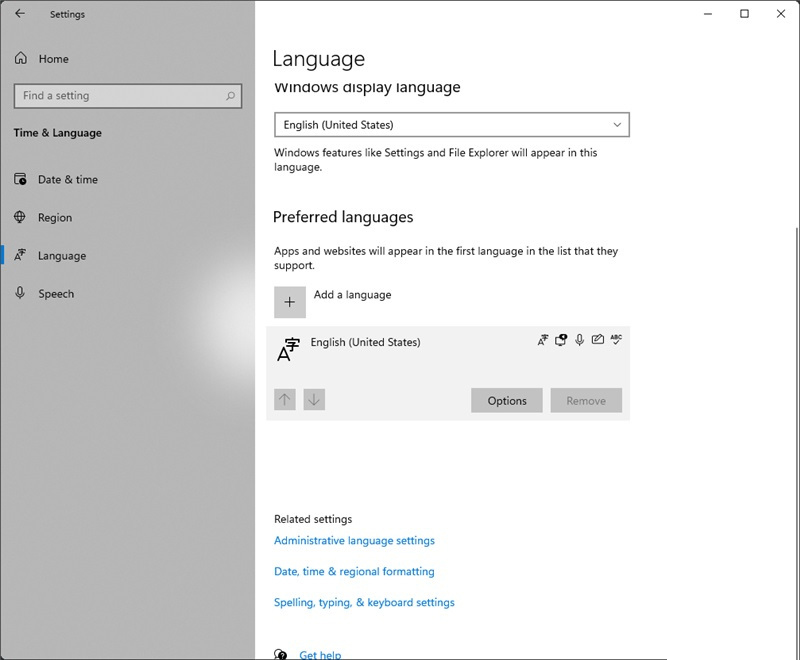

IT之家 6 月 25 日音讯,搜集平和公司 Elastic Security 于 6 月 22 日宣告博文,曝光了名为 GrimResource 的全新攻击技巧,操纵特制的微软拘束节制台(MMC)文献,以及尚未修复的 Windows 跨站剧本攻击(XSS)纰漏,来践诺肆意代码。

该纰漏于 2018 年 10 月通知给 Adobe 和微软,固然两家公司都实行了考查,但微软认定该纰漏不适当即刻修复的尺度。

截至 2019 年 3 月,该跨站剧本纰漏仍未打补丁,目前尚不知晓该纰漏是否已获得处理。

攻击者分发的恶意 MSC 文献包括对 StringTable 一面中存正在纰漏的 APDS 资源的援用,所以当方向翻开该文献时,MMC 会对其实行照料,并正在“mmc。exe”情境中触发 JS 践诺。

Elastic 注释说,跨站剧本纰漏可与“DotNetToJScript”技巧相勾结,通过 JavaScript 引擎践诺肆意代码,从而绕过任何平和门径。

免责声明:本站所有文章和图片均来自用户分享和网络收集,文章和图片版权归原作者及原出处所有,仅供学习与参考,请勿用于商业用途,如果损害了您的权利,请联系网站客服处理。